Ich weiss nicht, ob Sie´s schon wussten, aber Ihr Netzwerk ist kritische Infrastruktur. Zu Hause, wie im Betrieb. Netzwerk und IoT – passt das bei Ihnen schon zusammen?

Einer der seit etwa zwei Jahren stark ge-hypten Trends ist das Thema IoT / IoE (Internet of Things / Internet of Everything). Das beschreibt grundsätzlich nichts weiter, als dass wir bis 2020 eine Anzahl von etwa 20.000.000.000 unterschiedlichster Geräte mit dem Internet verbunden sehen werden.

Betrachten wir einfach die typischen Einsatzbereiche Smart-Home und Einsatz im Unternehmen getrennt:

Auf der diesjährigen NGI-Konferenz (Next Generation Internet) in Heidelberg wurde an zwei Tagen das Thema IoT beleuchtet und durch die Sicherheitsbrille betrachtet – auch im Bereich smarter Systeme für den Einsatz zu Hause:

Viele Produzenten fühlen sich berufen, Ihre Geräte (denken Sie beispielsweise an Kaffeemaschinen, Kühlschränke, Türöffner, Kameras, Heizungssteuerung u.v.m.) mit einen Netzwerkstecker oder einem WLAN-Modul zu bestücken. Was zunächst nach einem tollen Benutzererlebins klingt (Heizung einschalten mit dem Smartphone, bevor man nach Hause kommt; aus der Ferne auf dem Display sehen, wer zu Hause vor der Tür steht, etc.), kann aber auch zu bösen Überraschungen führen.

Kaum ein Hersteller hat das Thema Security wirklich bei der Entwicklung durchdacht, oder es fehlen aufgrund der erzielbaren Marktpreise ganz einfach die finanziellen Spielräume hierfür. Der Kunde erwartet eine einfach zu bedienende, schicke Smartphone-App, oder eine intuitive Benutzeroberfläche im Haus. Die wenigsten Nutzer haben ein geschultes Sicherheitsbewusstsein und gehen von daher davon aus, dass der Anbieter die erforderlichen Maßnahmen eingebaut hat.

Was aber darf man denn bei einer Web-Kamera für 50 Euro groß erwarten? Billigware aus Asien, die Verwendung älterer Bauteile und Softwarestände, sowie ein Gerät, das sich i.d.R. nicht aktualisieren lässt…und Software, die nicht gepatcht werden kann, reisst große Sicherheitslücken in die Infrastruktur und öffnet dem möglichen Angreifer Tür und Tor.

Aber wie sieht das Thema denn im Unternehmensumfeld aus?

Machen wir uns nichts vor, das LAN im Unternehmen wird vielfach vernachlässigt. Die Switches wurden vor einigen Jahren gekauft und eingebaut. Sie arbeiten augenscheinlich zuverlässig, wurden aber seit der Inbetriebnahme auch nicht mehr angerührt (…never change a running system…). Dabei wird vergessen, dass auch auf den LAN-Switches Software läuft, für die es regelmäßige Sicherheitsupdates gibt.

Der nächste Grund zur Beschäftigung mit dem eigenen LAN ist, dass die zunehmende Anzahl der vernetzten Geräte sicher und schnell mit Daten versorgt werden muss – und das funktioniert nur mit einem modernen und zuverlässigen Netz. Viele Unternehmen scheuen heute noch die im Grunde erforderliche Investition in Glasfaserinfrastruktur, um die wachsenden Anforderungen der Nutzer und Systeme auch bedienen zu können. Dabei gibt es doch aktuell hoch attraktive 0%-Leasingmodelle, mit denen Oberberg-Online eine Netzwerk-Modernisierung für Geschäftskunden anbietet.

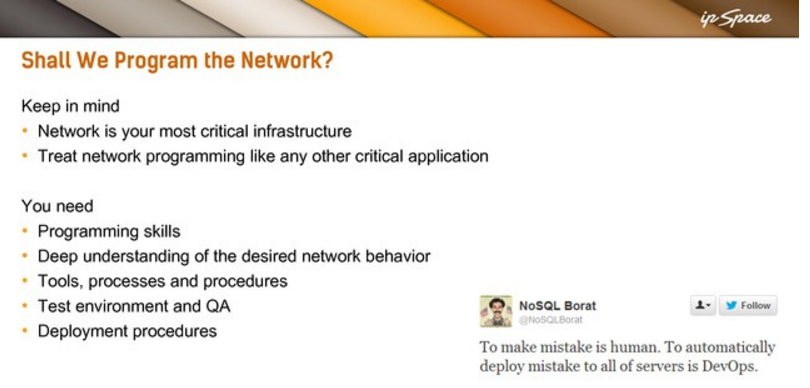

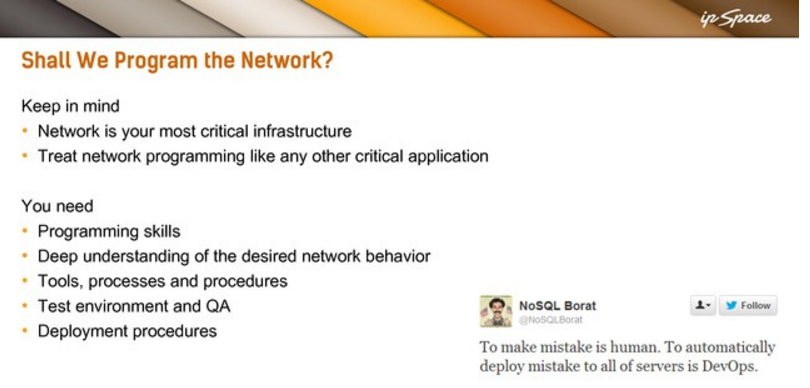

Noch schwieriger ist das Thema Netzwerk-Automatisierung zu bewerten. Um bei schrumpfendem Personalstand und gekürzten Budgets die steigenden Anforderungen der Nutzer an das Netzwerk bedienen zu können, wird vielfach das Thema Netzwerk-Automatisierung durchgespielt. Auf der diesjährigen IT-Konferenz Troopers hat Ivan Pepelnjak einen spannenden Vortrag zum Thema gehalten. Dabei ging es u.a. darum, ob Unternehmen eine Lösung kaufen, oder die Mechanismen selbst entwickeln sollten.

Fazit dabei ist, dass es keine fertige Kauflösung gibt, die nicht durch eigene Programmierung adaptiert werden müsste. Das würde von den Unternehmen häufig unterschätzt. Im oben verlinkten Foliensatz zielt Pepelnjak dann auf die Methodik ab, wie solche Prozesse denn einzuführen seien.

Aber zurück zu den aktuellen Gegebenheiten im Unternehmens-LAN. Welche Punkte sehen wir noch? Was können wir in Kundennetzen beobachten?

Bei immer mehr Maschinen, die „ans Netz“ müssen, sticht als erstes Problem eine flache Netz-Struktur ins Auge. Lassen Sie mich das am Beispiel eines produzierenden Betriebes verdeutlichen:

Das Unternehmen schafft drei neue Produktionsmaschinen von unterschiedlichen Herstellern an. Die Maschinen sind modern und bieten Fernwartungszugänge via Internet für die Hersteller. Das spart Zeit und Geld, denn es muss kein Techniker zur Wartung anreisen. Was verlockend für Controller und Finanzchefs klingt, entpuppt sich als Albtraum für die IT-Sicherheit.

Das Netzwerk ist nicht segmentiert und die drei neuen Maschinen befinden sich im selben Netz, wie die gesamte Verwaltung des Unternehmens. Wer aber garantiert dafür, dass die Wartungszugänge für die Maschinen nicht einen Durchgriff auf Unternehmensdaten bieten? In unserem Beispiel geht der Kunde folgende Risiken bewusst oder aus Unwissenheit ein:

- er verlässt sich darauf, dass der externe Techniker persönlich integer handelt und den Zugang nicht missbraucht

- er verlässt sich auf die IT-Sicherheit des Lieferanten, denn wer sagt, dass der Maschinenbauer nicht kompromittiert wurde

- er ermöglicht auf einfache Art interne Angriffe auf seine Produktions- und Entwicklungsdaten, Kunden, Finanzdaten

- er gibt die Kontrolle über sein Netz aus der Hand und beraubt sich selbst der Steuerungsmöglichkeit

Ihr Netzwerk und IoT – passt das heute schon zueinander? Wenn nicht, sollten sie handeln, denn um das Thema generell kommt man in keinem Bereich mehr herum. Sprechen Sie mit uns über das Thema Netzwerk-Segmentierung, internes Firewalling, verschlüsselte Log-In-Portale für Wartungs-Techniker und vieles mehr. Machen Sie Ihr Netzwerk mit Oberberg-Online fit für die Themen der nächsten Jahre. Über 20 Jahre Erfahrung bei der Konzeption und beim Betrieb kleiner und großer Netze sprechen für sich.

Und denken Sie an das Allerwichtigste:

Am besten geschützt sind die Geräte, die gar nicht erst mit dem Internet verbunden werden. Fragen Sie mit gesundem Menschenverstand, ob wirklich jeder Toaster, jeder Automat und jede Zahnbürste einen Internetzugang benötigt. Damit machen Sie sich das Leben schon leichter und beschränken die Einfallstore für Angreifer.

Wir freuen uns auf Fragen, Anregungen und Ihre Terminwünsche: