DeepRay – G DATA setzt auf Künstliche Intelligenz

DeepRay – G DATA setzt auf Künstliche Intelligenz

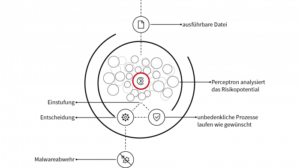

Die Verbreitung von Malware ist ein riesiges Geschäft geworden. Den Gesetzen der Marktwirtschaft folgend, muss jede mit großem Aufwand entwickelte Schadsoftware profitabel sein, d.h. möglichst viele Rechner infizieren. Sobald eine solche Software einmal identifiziert wurde, erstellen die Programmierer als „Gegengift“ eine Signatur, die über Antiviren-Programme verteilt wird, um weitere Rechner vor eben diesem Schädling zu schützen. Das wissen natürlich auch die Entwickler von Schadprogrammen und versuchen, z.B. durch den Einsatz von unterschiedlichen Packern, Ihre Programme zu tarnen und somit weitere Infektionen zu erreichen, ohne eine aufwändige und teure Neuprogrammierung zu starten.

Genau hier setzt DeepRay an und versucht mit Hilfe von KI-Methoden den Entpackungsvorgang zu erkennen und direkt darauf zu reagieren. Machine-Learning soll die Methode laufend verbessern und neue Szenerien berücksichtigen können.

In den kommenden Versionen der G DATA Software wird DeepRay als weiterer Sicherheitsbaustein implementiert.

Laden Sie hier das Whitepaper unseres Partners G DATA zum Thema DeepRay.

Fragen zu G DATA als deutschem Security-Pionier beantworten wir gerne: