Verhalten bei IT-Notfällen

Oberberg-Online ist als Mitglied der Allianz für Cybersicherheit permanent an der Verbesserung der IT-Sicherheit seiner Kunden interessiert. In diesem Zusammenhang greifen wir heute ein Thema des BSI auf und stellen diese Informationen hier gesammelt zur Verfügung.

Wichtig ist im Falle eines Falles das korrekte Verhalten der Mitarbeiter bei IT-Notfällen. Damit sollen Schäden minimiert werden und ein abgestimmtes, zügiges Handeln ermöglicht werden.

Analog zur Info-Karte „Verhalten im Brandfall“ stellt das BSI hier eine IT-Notfallkarte zur Verfügung, in der die Nummer der im Notfall zu verständigenden Personen eingetragen werden sollte.

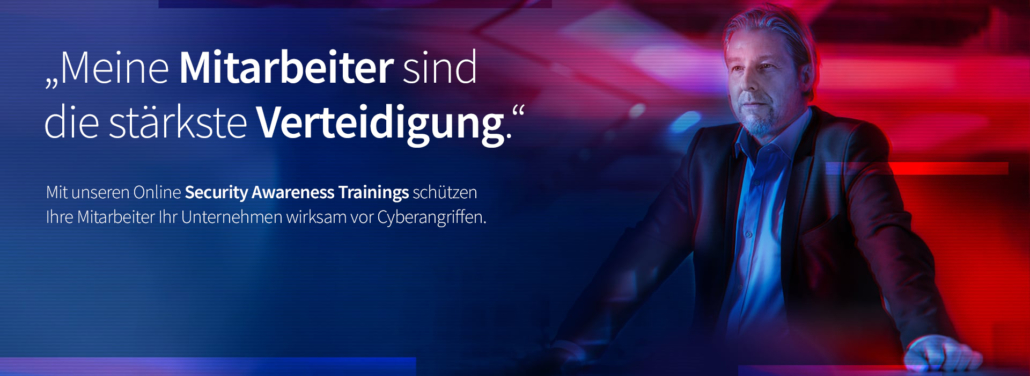

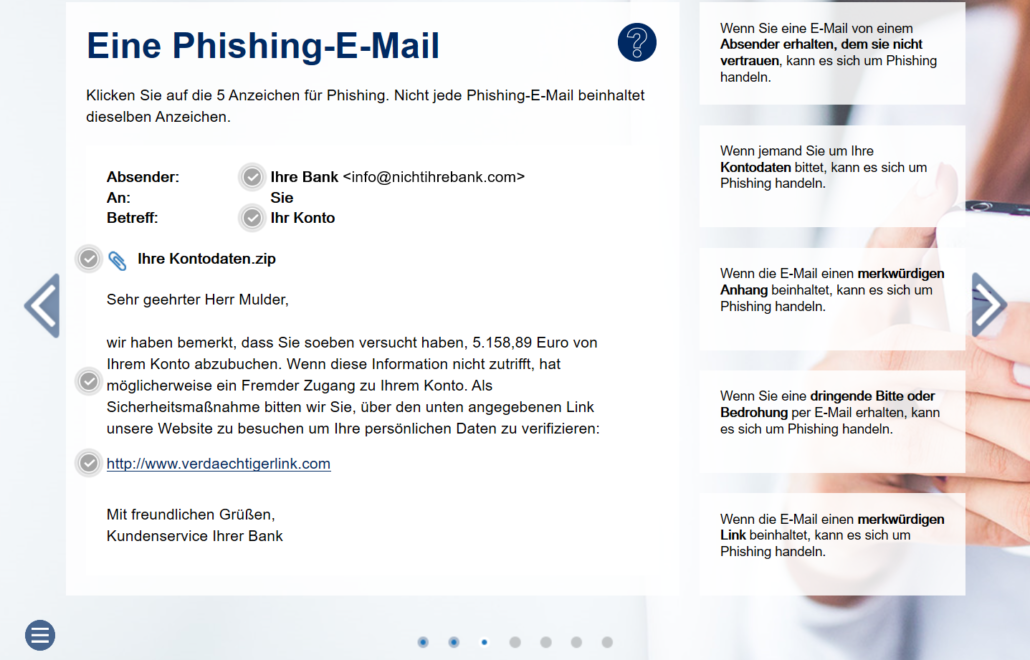

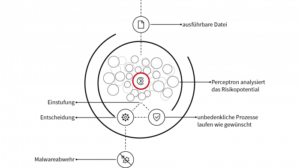

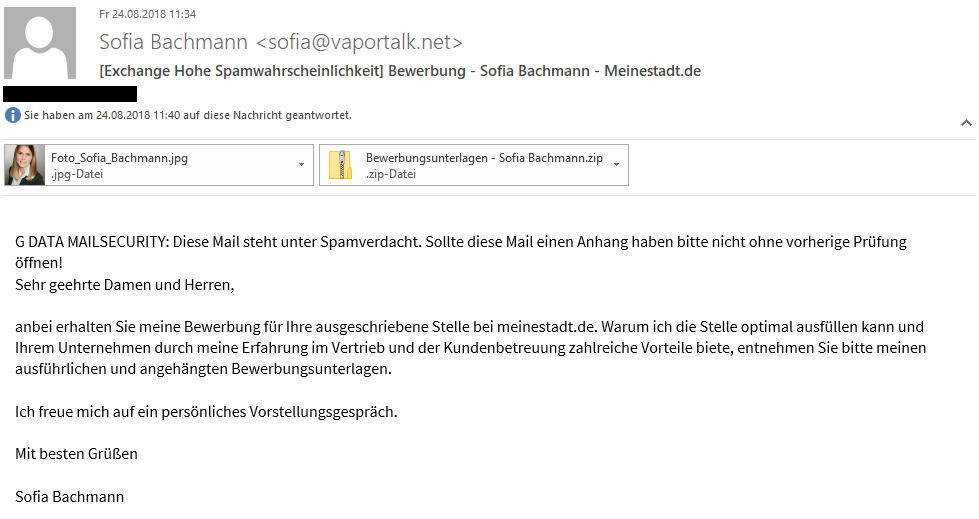

Schulungen und Sensibilisierungsmaßnahmen in der Organisation bieten sich als Rahmen an, um die IT-Notfallkarte einzuführen. So kann es gelingen, dass die Belegschaft zu einem wichtigen Bestandteil der Cyber-Sicherheit einer Organisation wird. Hierzu beachten Sie auch bitte die Awareness-Schulungssysteme unseres Partners G DATA, über die wir hier bereits informiert haben.

Hier finden Sie die IT-Notfallkarte als Download im Format A5.

Hier finden Sie die IT-Notfallkarte als Download im Format A4.

Platzieren Sie die IT-Notfallkarte in Fluren, in den Arbeits- oder Werkräumen oder den IT-Arbeitsplätzen: überall dort, wo IT-Anwenderinnen und IT-Anwender diese Information im IT-Notfall finden sollten.

Für Geschäftsführer und IT-Verantwortliche in kleinen und mittleren Unternehmen haben wir hier noch weitere BSI-Kurzinformationen zusammengestellt, die wir für empfehlenswert zum Thema IT-Notfälle halten:

Maßnahmenkatalog zum Notfallmanagement mit dem Fokus auf IT-Notfälle

TOP 12 Maßnahmen bei Cyberangriffen

Unsere Security-Lösungen unterstützen Sie bei der Verteidigung gegen Cyberangriffe. Sprechen Sie mit uns:

Bastian Breidenbach