Die klassische Dreierkonferenz bei Telefonaten ist vermutlich jedem Nutzer hinlänglich bekannt. Sie ist mit der Innovaphone PBX und jedem Innovaphone-Telefon sofort verfügbar und im Standard-Leistungsumfang enthalten.

Wenn es mehr als drei Teilnehmer sein sollen, gibt es verschiedene Ansätze, eine solche Konferenz einzuleiten und abzuhalten. Etwas  umständlich, aber mit vorhandenen Bordmitteln, kann jeder Teilnehmer mit einem Innovaphone-Telefon jeweils zwei Gespräche verknüpfen. So kann beispielsweise ein weiterer Teilnehmer vom eigenen Apparat selbst auch wieder einen Kollegen anrufen und integrieren. Bei vielen Teilnehmern ist das ein mühsamer Weg.

umständlich, aber mit vorhandenen Bordmitteln, kann jeder Teilnehmer mit einem Innovaphone-Telefon jeweils zwei Gespräche verknüpfen. So kann beispielsweise ein weiterer Teilnehmer vom eigenen Apparat selbst auch wieder einen Kollegen anrufen und integrieren. Bei vielen Teilnehmern ist das ein mühsamer Weg.

Einfacher ist der Einsatz der neuen Innovaphone Conferencing-App. Diese steht mit der aktuellen Version V12r2 der Innovaphone PBX zur Verfügung (Die Lizenz je Nutzer liegt bei EURO 5,00 netto).

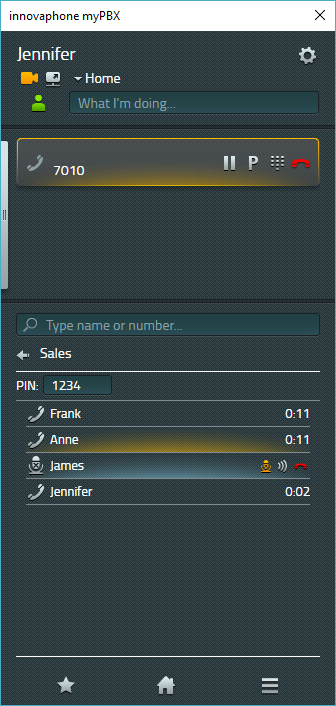

Die Conferencing App ist in den Unified Communications Client myPBX integriert. Dem Konferenz-Moderator steht damit eine einfache und übersichtliche Bedienoberfläche zur Verfügung über die virtuelle Konferenzräume einfach per Mausklick verwaltet werden können. Darüber hinaus können für jeden Konferenzraum Einwahl-Pins flexibel vergeben werden und der Konferenz-Admin kann sehen, welche Teilnehmer sich in der jeweiligen Konferenz befinden und welcher davon gerade spricht. Eine Stummschaltung der Teilnehmer ist ebenso möglich.

Je nachdem, welches innovaphone Gateway im Einsatz ist, können Konferenzräume mit bis zu 60 Personen realisiert werden. Die Nutzer haben beim innovaphone Conferencing die Wahl zwischen Audio- und Videokonferenzen. Application Sharing ist bei beidem möglich. Wählt sich ein Teilnehmer in die Konferenz und gibt den korrekten PIN ein, öffnet sich direkt die geteilte Anwendung. Dadurch können auch Webinare und ähnliche Veranstaltungen einfach aufgesetzt und durchgeführt werden. innovaphone Conferencing verfügt zudem über eine Sprechererkennung: dabei wird bei einer Videokonferenz mit mehreren Teilnehmern immer derjenige angezeigt, der gerade spricht. Application Sharing, zusammen mit Video, ist für alle Konferenzen nun auch mit externen Teilnehmern über WebRTC möglich.

Eine weitere mögliche Form der Telefonkonferenz ist die Broadcast-Konferenz. Hier wird eine Teilnehmer-Gruppe der innovaphone PBX über eine spezielle Broadcast-Nummer angerufen. Der Anruf auf dieser Nummer wird auf die Teilnehmer der Gruppe verteilt. Wer das Gespräch dann annimmt, ist in der Telefonkonferenz. Für regelmäßige Telefonkonferenzen mit festen Teilnehmern bieten die Broadcast-Konferenzen einen effektiven und schnellen Weg zum Erfahrungsaustausch.

Mehr Informationen dazu finden sich auf der Herstellerseite, oder natürlich bei uns: