Lassen Sie Ihr Netzwerk von Oberberg-Online Technikern analysieren – schnell & unkompliziert

Im Rahmen des Cyber Threat Assessment Program (kurz: CTAP) können Sie Ihr Netzwerk innerhalb von nur 7 Tagen auf Bedrohungen, Nutzerverhalten und Bandbreitennutzung analysieren lassen.

Die Analyse Ihres Netzwerks läuft beim CTAP über eine FortiGate, unsere Next Generation Firewall. Die FortiGate wird dabei als Teststellung bis zu 7 Tage in Ihr Netzwerk integriert. Am Ende der Teststellung steht ein Report, der folgende Bereiche Ihres Netzwerks beleuchtet:

Angriffe und Bedrohungen

Wie effektiv ist die momentan eingesetzte Security-Lösung? Tauchen Malware, Botnetze und Anwendungsschwachstellen auf? Welches sind die meistgefährdeten Geräte?

Nutzerverhalten

Welche Websites und Webanwendungen werden genutzt? Social Media, Cloud Storage, Filesharing, Video Streaming etc.? (Zusammengefasste Statistiken, nicht nach einzelnen Nutzern unterteilt.)

Bandbreitennutzung

Wie gestaltet sich die Bandbreitennutzung? Wie kann man diese optimieren? Welche FortiGate und FortiAnalyzer Modelle passen für eine endgültige Implementierung?

Wie läuft CTAP ab?

Kontaktieren Sie uns unter 02261 9155050 oder per Mail unter vertrieb@oberberg.net

Gemeinsam wählen wir das passende FortiGate-Modell und die Einsatzart

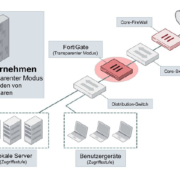

Die FortiGate kann auf zwei Arten in Ihr Netzwerk integriert werden:

1) Transparenter Modus

2) Sniffer Modus über einen gespiegelten Switch-Port.

Oberberg-Online integriert das FortiGate-Testgerät in Ihr Netzwerk

Wir statten die FortiGate hierfür mit der passenden Firmware und Konfiguration aus. Die FortiGate loggt für die Dauer des CTAP in den zentralen FortiAnalyzer, allerdings in eine abgetrennte administrative Domain (ADOM) und SSL-verschlüsselt.

Oberberg-Online liefert Ihnen den CTAP Report

Nach max. 7 Tagen beenden wir das Logging der FortiGate. Anschließend besprechen wir mit Ihnen den CTAP Report und zeigen Ihnen Handlungsempfehlungen auf.

Wie ein solcher Report aussieht, können Sie in diesem Beispiel sehen.

Sie wollen wissen, was in Ihrem Netzwerk passiert? Sprechen Sie uns an: