Archiv für das Monat: August, 2016

Support:Recording Build 113701 available

/in Innovaphone /von Technik SupportSource:: Innovaphone

Support:IQM Build 8017700 available

/in Innovaphone /von Technik SupportSource:: Innovaphone

Engineering Postquantum Security

/in Cisco Security Notice /von Technik SupportBy David McGrew While no one has yet built a general purpose Quantum Computer (QC) capable of breaking the public key cryptography in use on the Internet, that possibility is now considered a realistic threat to long-term security. As research into the design of a QC has intensified (including public access to a small implementation), so has the […]

Source:: Cisco Security Notice

Engineering Postquantum Security

/in Cisco Security Notice /von Technik SupportBy David McGrew While no one has yet built a general purpose Quantum Computer (QC) capable of breaking the public key cryptography in use on the Internet, that possibility is now considered a realistic threat to long-term security. As research into the design of a QC has intensified (including public access to a small implementation), so has the […]

Source:: Cisco Security Notice

Media Advisory: Fortinet to Demonstrate Advanced Security at Scale for VMware Integrated OpenStack Clouds at VMworld 2016

/in Fortinet /von Technik SupportMedia Advisory: Fortinet to Demonstrate Advanced Security at Scale for VMware Integrated OpenStack Clouds at VMworld 2016

Source:: Fortinet

Media Advisory: Fortinet to Demonstrate Advanced Security at Scale for VMware Integrated OpenStack Clouds at VMworld 2016

/in Fortinet /von Technik SupportMedia Advisory: Fortinet to Demonstrate Advanced Security at Scale for VMware Integrated OpenStack Clouds at VMworld 2016

Source:: Fortinet

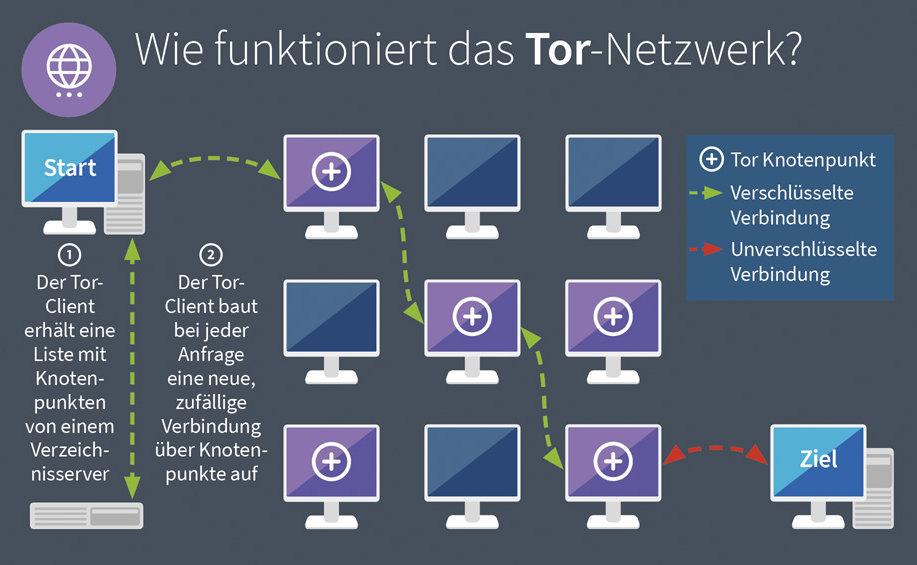

G DATA Ratgeber – Was ist eigentlich das Darknet?

/in GData, News /von Dirk ZurawskiDer Begriff „Darknet“ begegnet uns beinahe täglich in Zeitungen und TV-Nachrichten, gerade aktuell wieder im Rahmen der Berichterstattung über die schlimmen Ereignisse in München. Der Todesschütze hatte sich nach Erkenntnissen der Münchener Polizei seine Tatwaffe im Darknet beschafft. Aber was genau ist damit eigentlich gemeint? Die dunkle Seite des World Wide Web? Einfach ausgedrückt ist das Darknet ein Teil des Internets, in den User nur mithilfe einer speziellen Software oder einer bestimmten Browser-Konfiguration gelangen. Innerhalb des Darknets herrscht weitestgehend Anonymität: Webseitenbesuche, Posts in Foren und andere Aktivitäten der einzelnen Nutzer sind in der Regel nicht zurückverfolgbar.

Unser Technologie-Partner G DATA zeigt in diesem Artikel, was das Darknet ist und wie es funktioniert.

Wesentlich für den anonymen Zugang ist das sogenannte TOR-Netzwerk. Hier wird der eigene Internetzugriff über verschiedene, weltweit verteilte Knotenpunkte verschleiert, so dass eine Anonymisierung erfolgt.

Bei der Präsentation des aktuellen Reporst des Bundeskriminalamtes zum Thema Cybercrime war eines der Hauptthemen von BKA-Chef Münch das Darknet. Einen guten Artikel hierzu finden Sie bei den Kollegen von heise.de.

Über das eigentliche Verhältnis des sichtbaren Internets im Vergleich zu den „dunklen“ Seiten informiert diese BKA-Grafik.

Weiterhin berichtet heise darüber, dass im Darknet eine große Anzahl an Shopping-Marktplätzen kommt und geht, in denen illegale Waren anonym erhältlich sind.

Wenn Sie gerne auch weiterhin unsere Nachrichten lesen möchten, so freuen wir uns über Ihren Eintrag in unseren Newsletter-Verteiler. Sie erhalten einmal im Monat eine E-Mail von uns, in der Sie die Verweise auf aktuelle News und Aktionen finden. Zum Newsletter geht es hier.

Und wenn Sie nicht so lange warten mögen, finden Sie hier eine Anleitung, wie Sie unsere Nachrichten direkt als RSS-Feed in Ihr Outlook einbinden können. Dann bleiben Sie stets aktuell informiert.

Monatlich 56.000 Infizierungen mit Ransomware

/in Fortinet, GData, News /von Dirk ZurawskiSymantec hat im Rahmen einer aktuellen Studie einen außergewöhnlichen Anstieg der monatlichen Infektionen von meist nicht ausreichend geschützten Rechnern mit sogenannter Ransomware, also Erpressersoftware festgestellt. Im März 2016 lag die Zahl mit 56.000 betroffenen Systemen somit beim Doppelten eines üblichen Monats.

Systematisch werden hier die Daten der Betroffenen verschlüsselt und erst gegen Zahlung eines Lösegeldes (engl. Ransom) wieder verfügbar gemacht (vgl. unseren Artikel zum Thema Ransomware). Immer öfter sind die Betroffenen nicht mehr im privaten Umfeld zu finden. Bereits 43% aller Opfer sind Mitarbeiter in Unternehmen und Behörden. Gezielt greifen hier Kriminelle speziell Unternehmen an, was sich auch in einer Verdopplung des durchschnittlich geforderten Lösegeldes im Zeitraum Anfang 2015 bis März 2016 wiederspiegelt.

Deutschland ist bereits unter den Top 10 (auf Platz 5) der weltweit am stärksten betroffenen Länder, so dass gerade hierzulande Unternehmen das Thema nicht aus den Augen verlieren sollten. Eine gestaffelte Sicherheits-Infrastruktur mit Komponenten, die miteinander interagieren, unter Einbeziehung einer ordentlichen Backup-Strategie, sind probate Mittel, um die Bedrohung deutlich einzudämmen.

Mit diesem Thema beschäftigt sich auch Michael Kroker im Hightech-Blog der Wirtschaftswoche.

Unsere Empfehlung: Lassen Sie uns gemeinsam über Ihre Sicherheits-Infrastruktur sprechen und ggf. sinnvolle Anpassungen vornehmen. Wir freuen uns auf Ihren Terminvorschlag:

How Cisco ISE Customers Saved Over $17 Million

/in Cisco Security Notice /von Technik SupportBy Andrew Peters Today, thousands of Cisco customers are using the Identity Services Engine for guest and BYOD access. Naturally they want their users to have a great experience with great looking portals that’s consistent with their company brand. Custom portal creation typically requires technical and design expertise that’s scarcer than you would think. That can put IT […]

Source:: Cisco Security Notice

Adresse

51643 Gummersbach

Telefon: 02261-91550-0

Fax: 02261-91550-99

E-Mail: info@oberberg.net