Akamai State of the Internet Bericht für Q3

Akamai State of the Internet Bericht für Q3

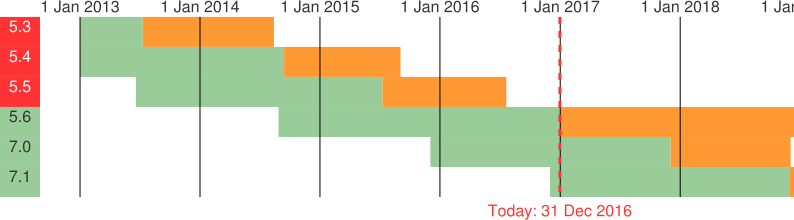

Akamai veröffentlicht einmal im Quartal den „Akamai State of the Internet Bericht“. Durch die führende Rolle als Anbieter von Content Delivery Netzwerken liefert Akamai täglich mehrere Billionen Webtransaktionen und gelangt so zu ausgesprochen repräsentativen Einblicken in die jeweils aktuellen Bedrohungsszenarien im Internet.

Im dritten Quartal 2016 fällt insbesondere der starke Anstieg von DDoS-Attacken auf, bei denen die Wucht (Bandbreite) stark gesteigert wurde. Hierbei handelt es sich um verteilte Angriffe auf Ziele im Internet mit der Absicht, diese für die Dauer des Angriffs lahmzulegen. Bei Angriffsbandbreiten von über 600 GBit/sek. kann man sich recht einfach vorstellen, dass ohne Schutzmaßnahmen kein System einer solchen Attacke standhalten kann.

Angriffe auf Webanwendungen gingen insgesamt zurück, wobei die Kompromittierungs-Versuche von SQL-Datenbanken deutlich anstiegen.

Wir haben hier für Sie die auf deutsch verfasste Management-Summary hinterlegt, die kurz und knapp deutlich macht, dass man sich mit dem Thema Sicherheit auch in 2017 intensiv auseinandersetzen sollten.

Dafür sind wir gerne Ihr Sparringspartner und spiegeln Ihnen gerne Ihre aktuelle Situation, um dann gemeinsam an einer Strategie zu arbeiten.

Dennis Goslar

Bastian Breidenbach